00×0

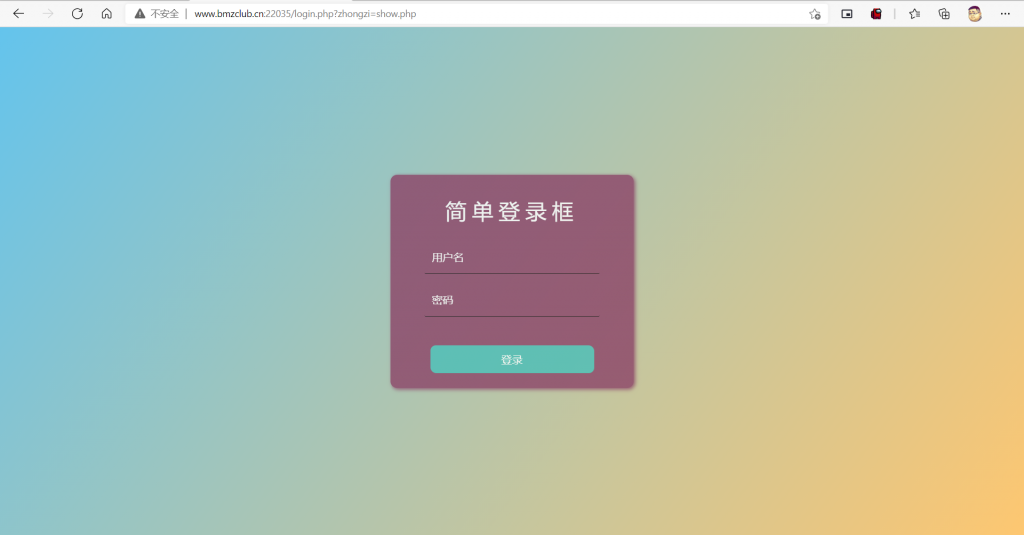

题目是这个样子滴。

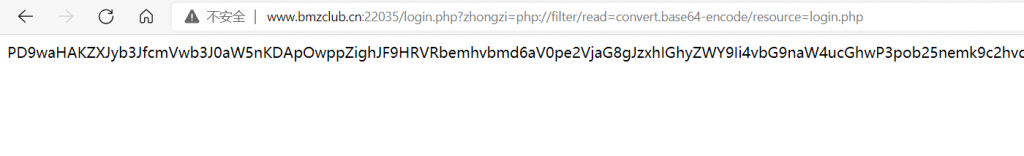

点击链接后跳转到

刚开始以为是sql注入或者是xxs注入,谁知道查看网页源代码以后发现登陆按钮就是个摆设,根本没有提交的功能,整个页面纯静态。

00×1

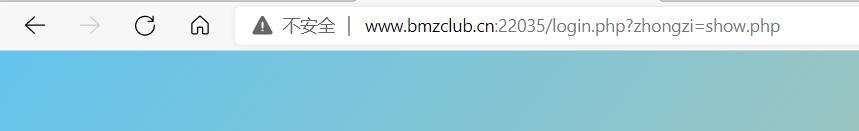

在我看着纳闷的时候,浏览器地址栏告诉我一个问题,样子是这样的。

他居然可以这样调用php文件,应该是php的任意文件包含漏洞利用。琢磨着就试了一下这波操作。

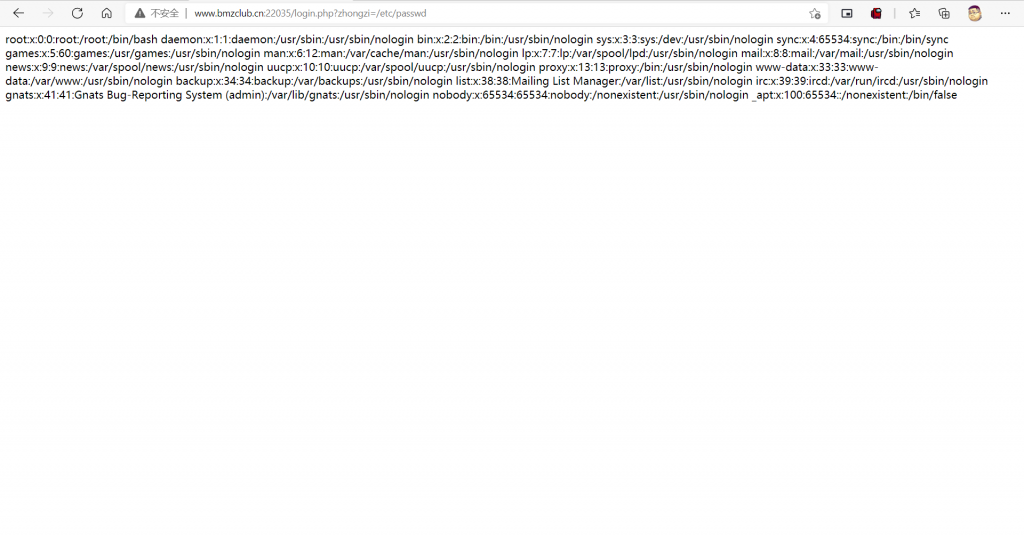

居然可以查看/etc/passwd,心里暗自高兴,不会那么简单吧,直接查看flag???题目有提示,flag就在根目录。果断进行操作。

看到该页面激动的心情瞬间掉落,想想也对,不可能这样简单啊。寻思着应该做了关键字过滤了,居然存在任意文件包含,那我就试着把login.php的源码弄出来看看。紧接着进行了这波操作。

00×2

得到BASE64的源码,解码操作后得到以下东西。

一看,我呢个擦,该过滤的都过滤了,该封锁的都封锁了,那只有进行日志包含了,果断查看了一波日志文件,都没有显示,此刻陷入了僵局。百思不得姐。。难道这题目不是这样玩的???整整一个中午,还是百思不得姐。

00×3

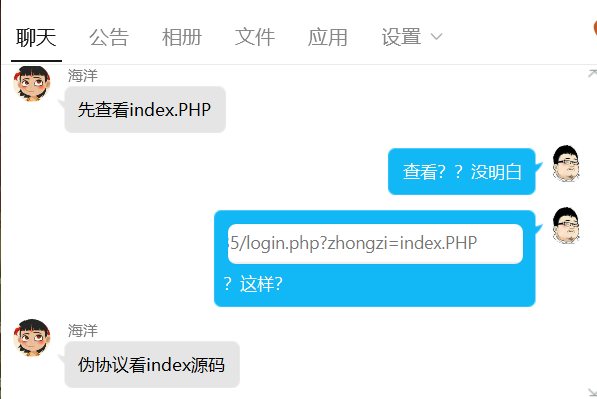

没办法了,群内求助大佬。有了以下对话,在这里感谢群内海洋同学的提示。

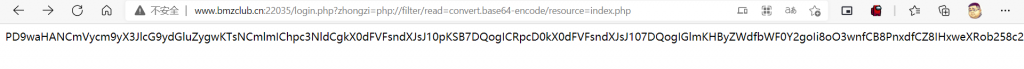

我呢个擦,居然还有个index.php。打开页面一片空白,当时也没多想,谁知道一查看还真有东西,下面执行了这波操作。

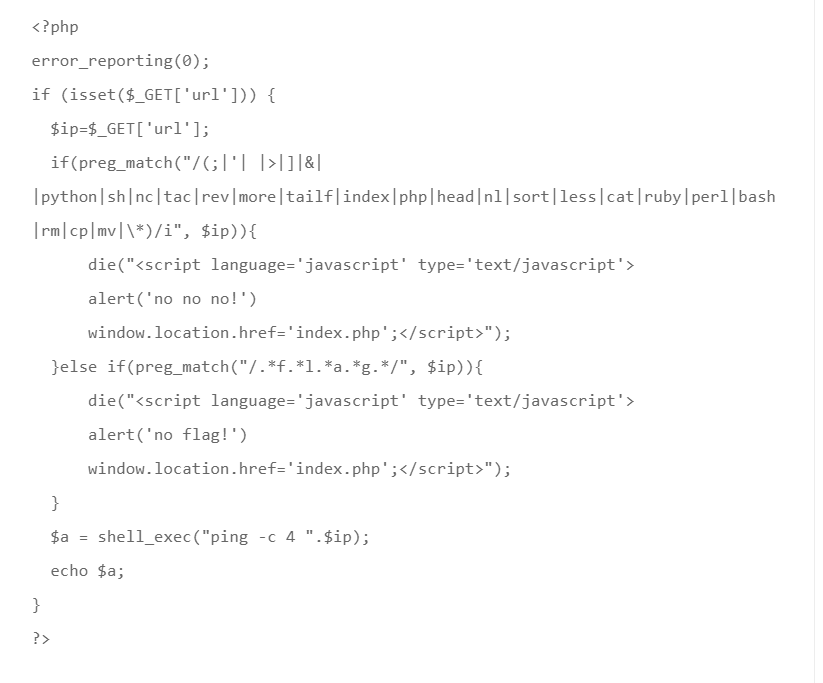

解码后得到如下代码。

又是一堆的过滤,看完代码后直接执行以下语句得到FLAG。

00×4

总结一下,CTF有时候就是看你思维如何跳跃,不要局限在一方面。整整一个中午,就把经历放在了login.php。